前两个星期,我负责的一个小型企业网站遭受到了攻击

前言

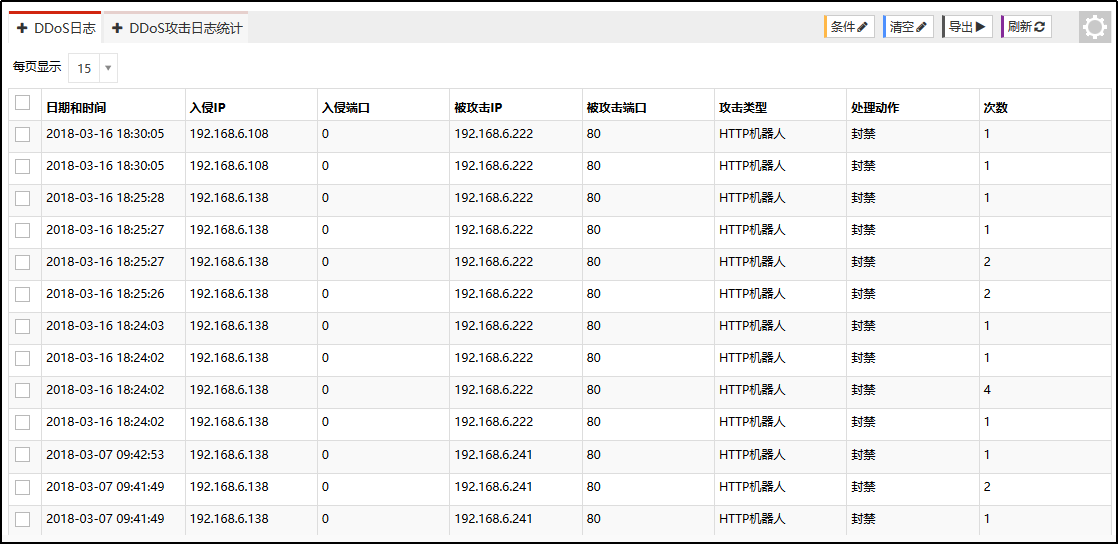

前两周,我负责的一个大型企业网站遭遇犯罪攻击,导致网站出现特殊卡牌,普通用户难以访问; 初步判断是CC攻击; 抵御这种攻击相对简单; 服务器卡被攻击后完全无法连接; 那时我才意识到我服务器的安全性是多么脆弱!

网站防御

这不在本文的讨论范围内。 DDOS攻击、CC攻击等针对网站的攻击,可以访问CDN服务商服务器运维,加上nginx等一些配置,后面会单独讲;

服务器简单防御

说到这里,我什么都不懂,可以在这里百度一下。 在我看来,做服务器安全是一个比较中等的技能。 黑客和安全专家来来去去。 可知知之甚少,我们可以做一些简单的服务器安全防护,增加他人攻击的成本!

查看对 Linux 日志的访问

可以直接跳过,直接使用以下命令查询所有尝试连接服务器的排序后的IP信息

for i in $(grep 'pam_unix(sshd:auth): authentication failure;' secure | awk '{print $14}' | cut -d"=" -f2 | sort | uniq) ;do echo "$i $( whois $i | grep -m1 country |awk '{print $2}')" ;done | column -t复制

从 /var/log/ 中提取有用的信息

##1、 查找所有 用错误用户名链接ssh的Ip

grep "Invalid user" secure | awk '{print $10}'

##2、查找所有 密码错误的Ip

grep 'pam_unix(sshd:auth): authentication failure;' secure | awk '{print $14}' | cut -d"=" -f2

##3、计算相同Ip的次数 并且排序

grep 'pam_unix(sshd:auth): authentication failure;' secure | awk '{print $14}' | cut -d"=" -f2 | sort | uniq -c

##4、查找ssh等吗密码错误的所有Ip 并且排列后现在 Ip所在地

for i in $(grep 'pam_unix(sshd:auth): authentication failure;' secure | awk '{print $14}' | cut -d"=" -f2 | sort | uniq) ;do echo "$i $( whois $i | grep -m1 country |awk '{print $2}')" ;done | column -t复制

查看所有视图登录的IP数量

lastb | awk '{print $3}' | sort | uniq -c | sort -nr复制

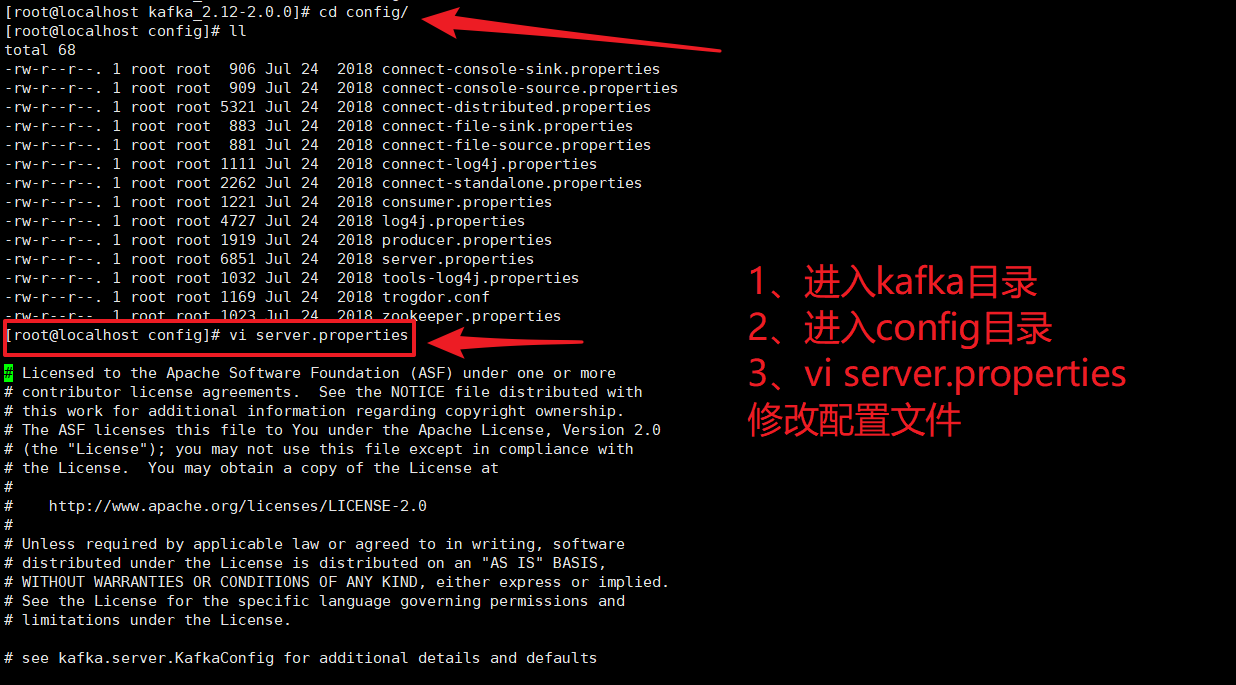

更改SSH端口,严禁ROOT登录

ssh配置文件的完整路径为:/etc/ssh/

Port 2222 #这个端口默认是22,改成不容易猜的

PermitRootLogin no复制

如果你使用的是云服务器,更改端口后,需要配置安全组,然后重启ssh服务sshd

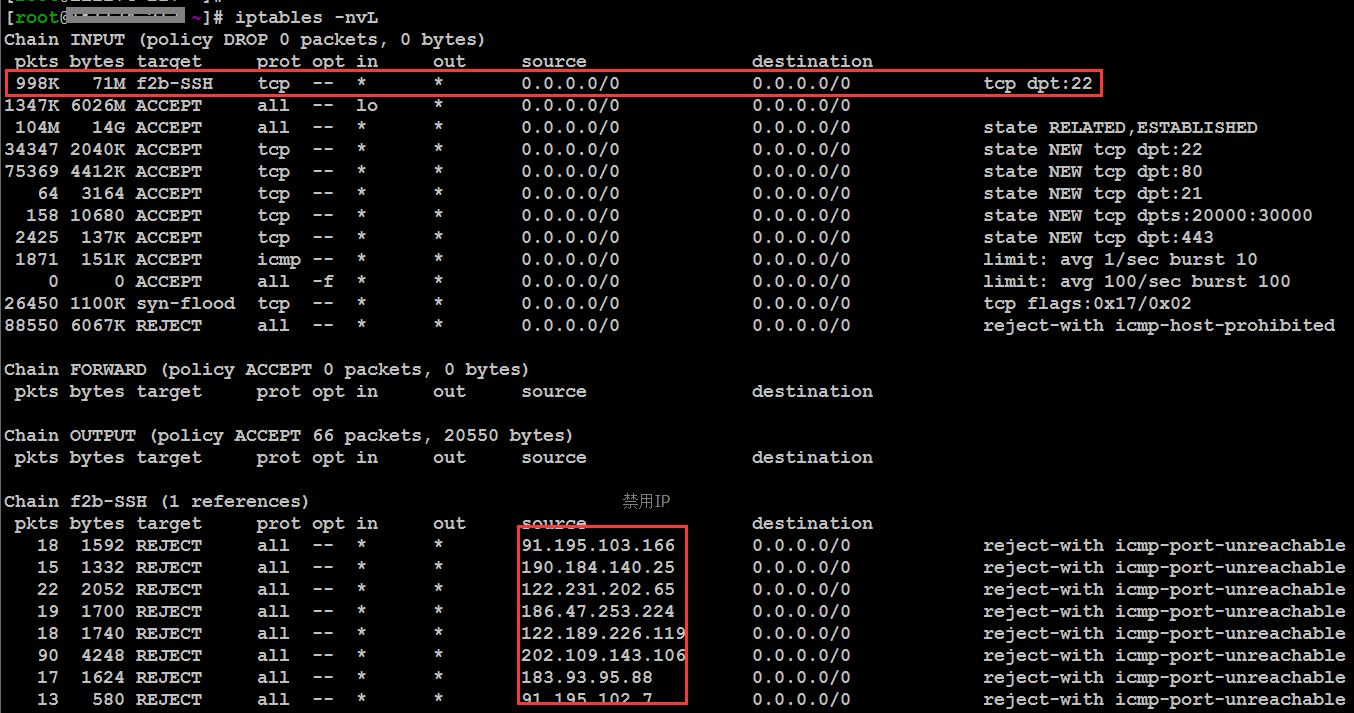

安装

它是一个用该语言编写的程序,它会分析sshd的日志文件(/var/log/),当它发现重复的攻击时,它会将IP记录到/etc/hosts.deny文件中,然后实现手动屏蔽IP功能。

安装百胜

基本上使用默认配置即可。 如果需要更多配置信息,可以查看/etc/.conf 文件。 PS:这其实是对/var/log/文件的软件分析。 如果不小心输错了密码,也可能给你翻墙,所以设置白名单; 白名单路径 /var/lib//- hosts

最后启动服务:start 如果7没有找到依赖包服务器运维,那就去官网下载,自动安装

加强 Linux 服务器安全性的 20 个技巧

加强 Linux 服务器安全性的 20 个技巧

TODO……以后再写

售前咨询专员

售前咨询专员