为了提高网络地址的管理效率,相信不少网络管理员将设置一个DHCP

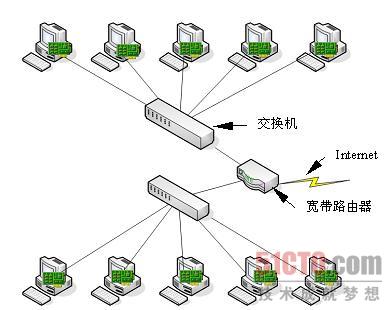

为了提高网络地址的管理效率,相信很多网络管理员都会在单位设置DHCP服务器,通过人工方式将网络上的参数分发给网络客户端系统。 在环境中,DHCP服务器的安全工作将直接影响到整个网络的安全。 在网络管理实践中,经常会同时遇到很多局域网的DHCP服务器。 一旦出现这种现象,可能会造成资源冲突,最终导致局域网的安全稳定运行。 为了维护局域网运行的安全,我们可以尝试使用DHCP监控技术来监控DHCP服务器的安全,消除内部网络中的安全隐患。

安全维修理念

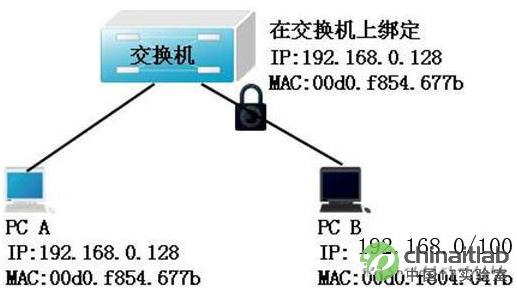

对于DHCP服务器来说,DHCP 技术实际上是一种过滤DHCP报文的技术。 通过在核心交换机上开启DHCP的局域网监控功能,使局域网内的重要主机或网络设备无法信任过滤DHCP报文,保证客户端系统只能通过网络从非常授权的信任DHCP服务器获取管理员参数, DHCP服务器干扰不受信任的DHCP服务器是可以信任的; 从而保证了局域网的安全稳定运行。 比如过去只能信任局域网的DHCP服务器。 当用户不注意复制服务器接入网络的DHCP服务功能时,复制服务器的无线DHCP服务器会波动为不可信的。 当本地网络有两台DHCP服务器时,客户端系统常用的访问参数是哪台DHCP服务器? 为了保证客户端系统能够获取到合法的参数,只要开启DHCP交换机上的窃听功能,普通客户端系统就会忽略复制服务器的存在。 , 并将手动应用于受信任的 DHCP 服务器访问参数。

与DHCP窃听功能配合使用时,交换机只允许客户端发送DHCP请求,并且会提供类似的DHCP报文来响应手动放弃,所以普通客户端系统只能访问参数有效合法的DHCP服务器; 事实上,非法的DHCP服务器可以访问响应客户端系统的请求,但是DHCP窃听功能手动丢弃非法DHCP服务器提供的响应消息,然后客户端系统对非法DHCP服务器的响应消息是不可接受的。 据悉,通过DHCP窃听功能,有机会在局域网内交换DHCP报文,对DHCP报文手动识别可信和不可信的DHCP报文,从防火墙、网络设备或网络管理员授权的DHCP服务器获取DHCP报文. DHCP窃听功能会人工将一条DHCP报文识别为不可信,同时丢弃该报文。 之后,未经授权的不受信任的DHCP服务器将不会影响局域网的安全运行。

安全维护范围

DHCP窃听技术是在局域网的安全运行中受到DHCP服务器的保护,主要是通过对数据包的过滤,DHCP服务器识别可信端口或不可信端口,并允许正常端口从不可信端口发送和接收的机会可信的信息交换。 数据端口消息交换没有响应。 具体来说,DHCP安全检测技术的业务范围主要表现在以下几个方面:

1.避免地址冲突

DHCP窃听技术避免了不受信任的DHCP服务器的干扰,通过受信任的DHCP服务器的地址冲突稳定工作。 在网络管理实践中,我们经常发现同一个子网中可能存在多个DHCP服务器,有的是网络管理员专门安装的,有的是不小心踩入网络的,比如ADSL拨号. 该设备可能具有外部 DHCP 服务功能。 设备连接到 LAN 后,外部 DHCP 服务器会手动为客户端系统分配 IP 地址。 此时网络管理员授权合法的DHCP服务器会与ADSL拨号设备的DHCP服务器产生地址冲突,可能威胁到网络的安全。 这些威胁通常更加隐蔽,并且有一半时间会被忽视。 一旦使用了DHCP窃听技术,我们可以在核心交换机后台系统的局域网中更改IP源参数绑定表,为每个端口绑定该表以接受网络包过滤和测量标准服务器运维外包,并且不会发送授权给DHCP服务器 根据PA数量手动过滤,有效避免非法DHCP服务器引起的地址冲突。

2.避免DoS攻击

要知道,一些非常狡猾的攻击者经常使用单独的主机系统进行 DoS 攻击来攻击局域网或互联网; 如果不幸发生DoS攻击,系统资源局域网或重要主机宝贵的带宽资源也会被迅速攻击。 消耗,从网络传输速度慢或反应迟钝,到严重的截瘫。 如果采用核心交换机上的DHCP监控技术,局域网可以有效抵御DoS攻击。 DoS攻击主要用于影响局域网或主机系统的连接请求,消耗带宽资源和系统资源。 它只是一个具有DHCP窃听技术的限速功能信息,利用我们可以允许数据包流量的二次数据的功能,它的C达到了攻击Dos的目的。

3、及时发现隐患

要知道,默认情况下,核心交换机会手动拦截DHCP报文的二层VLAN域,具体来说,就是在客户端对DHCP服务器的交换机框的 Agent 选项的访问请求被选中之前,它会手动插入一个 tag, 模块、MAC地址、VLAN号等信息放入上网请求包中。 此时如果结合接口跟踪功能,DHCP窃听技术可以不受网间访问单元局域网的限制,手动跟踪DHCP服务器地址池中的所有地址,从而检测出一些安全隐患在 LAN 中并保护它们。 该作用还可以对跨网关的DHCP服务器的安全起到一定的作用。

4.控制未授权访问

由于任何一种方式的数据包都是通过交换端口发送和接收的,因此交换端口实际上是一种与DHCP 的功效密切相关的工作状态。 一般来说,我们会设置交换机端口,授权DHCP服务器的网络管理员监控信任端口的DHCP授权,或者设置上游端口分布层交换机之间的DHCP监控信任端口,端口信任到make it 所有交换机将只允许合法的DHCP服务器响应客户端系统访问请求,非法的DHCP服务器很难发送或接收DHCP局域网数据包。 显然,这些技术可以控制非法DHCP服务器对单位局域网的访问。

安全维护配置

为了有效地使用DHCP窃听功能来保证局域网的行车安全,我们需要正确配置该功能,这样才能根据实际的安全性运行需要的工作。 由于DHCP窃听功能主要是根据信任关系建立端口来达到数据过滤的目的,所以我们需要注意交换机端口信任端口和交换机端口是不信任端口。 具体来说,我们需要进行如下的交换机安全配置操作:

1.信任分配

这些配置主要是为了为合法的 DHCP 服务器启用受信任的交换机端口,或者在分布层和接入层交换机之间启用受信任的互连端口。 如果没有对上述重要端口进行可信配置,正常的客户端系统将难以从DHCP服务器获取合法有效的网络参数。 实际上,为了防止私人普通员工搭建DHCP服务器,威胁合法DHCP服务器的安全运行,这是我们普通客户系统必备的交换端口连接。 设置一个不受信任的端口,然后交换机将客户的响应消息提供给系统。 如果手动丢弃,则局域网中的其他客户端系统不知道这是非法DHCP服务器的问题。

2.限速配置

为了避免DoS攻击,我们需要速度和DHCP的特性来开发邮件监控功能,通过攻击特性来防止持续数据和大流量,保证宝贵的带宽资源不被快速消耗,从而维护邮件的安全运行。局域网。 很多时候,网络管理员会在局域网上部署,例如DOS保护工具。 但从安全防护的实践来看,我们还是建议您开启DHCP监控技术,要求限速功能。 启用该功能后,我们只需要执行限制速率即可; x命令,x限制具体的标准速率,其值 计算单元局域网的实际需要根据网络管理员配置。

3.代理配置

当局域网有多个VLAN时,我们必须开启中间代理信息选项的开关,也就是开启82选项服务器运维外包,保证DHCP拦截功能提供跨网关的安全保护服务。 当 agent info选项开启DHCP 时,只需要执行 info命令即可。

售前咨询专员

售前咨询专员